Функция удаленного рабочего стола в Windows — это один из самых мощных инструментов, который позволяет вам получать доступ к компьютеру и управлять им из другого места, например, из дома или офиса. Эта технология обычно была популярна для предоставления технической поддержки и быстрого устранения проблем с программным обеспечением. Но его мощь также делает его мишенью для злоумышленников, ищущих доступ к вашей системе и данным, особенно если вы предоставляете его доступ к Интернету или используете слабые пароли. Хакеры могут использовать удаленный рабочий стол для получения несанкционированного доступа к вашей системе, установки вредоносного ПО, кражи данных или выполнения других вредоносных действий. Поэтому важно обезопасить подключение к удаленному рабочему столу. В этой статье рассматривается важность обеспечения безопасности удаленного рабочего стола и способы обеспечения безопасности удаленного рабочего стола в Windows 11/10.

Важность обеспечения безопасности удаленного рабочего стола

Это помогает защитить вашу конфиденциальность. Если хакеры смогут получить доступ к вашему удаленному рабочему столу, они смогут видеть, что вы делаете на своем компьютере, фиксировать нажатия клавиш или получить доступ к вашей личной или конфиденциальной информации.

Это предотвращает потерю или повреждение данных. Хакеры могут использовать удаленный рабочий стол для удаления, изменения или шифрования ваших файлов или установки программ-вымогателей, которые блокируют доступ к вашей системе.

Это снижает риск взлома сети. Хакеры могут использовать удаленный рабочий стол для перемещения по вашей сети, заражения других устройств или доступа к вашим сетевым ресурсам.

Он соответствует стандартам и предписаниям безопасности. Если вы используете удаленный рабочий стол в рабочих целях, вам может потребоваться следовать определенным политикам безопасности или руководящим принципам для защиты данных и систем вашей компании.

Основные советы по безопасности удаленного рабочего стола

Если у вас компьютер со слабой настройкой безопасности, удаленные подключения могут служить шлюзом для доступа киберпреступников к вашим устройствам и данным. Не исключено, что хакер может получить доступ и к вашей рабочей системе. Однако есть определенные действия, которые вы можете предпринять, чтобы ваше соединение оставалось безопасным. Вот каккак защитить подключение к удаленному рабочему столу для безопасного доступа к вашему компьютеру через Интернет.

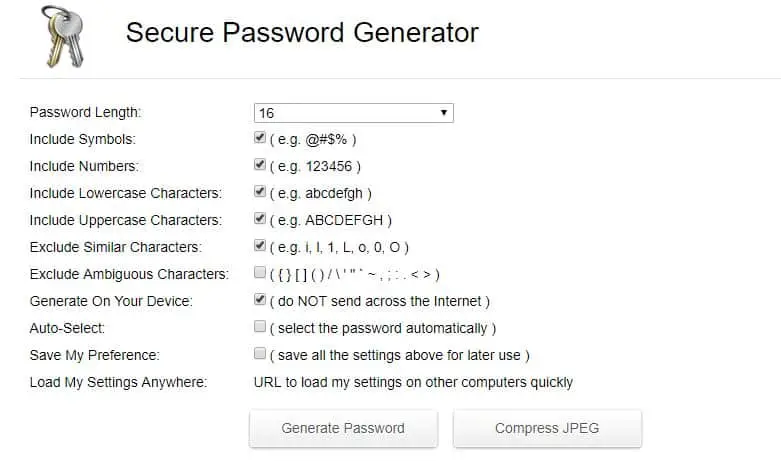

Используйте надежные пароли

При доступе к удаленному компьютеру запрашиваются учетные данные пользователя. Наличие — самый простой и эффективный способ обезопасить доступ к удаленному рабочему столу. Убедитесь, что ваш пароль должен быть уникальным и содержать более восьми символов (рекомендуется 12+) с цифрами, строчными и прописными буквами и специальными символами.

- Вы можете использовать менеджер паролей для создания и хранения надежных паролей для разных учетных записей.

- Вам также следует регулярно менять свой пароль и избегать использования одного и того же пароля для нескольких учетных записей.

Кроме того, вы можете изменить имя своей учетной записи пользователя на другое, а не на имя администратора по умолчанию, это вдвое усложняет задачу киберпреступникам, поскольку им приходится угадывать ваше имя пользователя, а также пароль.

Используйте многофакторную аутентификацию (MFA)

MFA — это дополнительный уровень безопасности, который вы можете использовать для защиты своей системы. Он требует от пользователей предоставления дополнительного фактора проверки, подтверждающего, что учетная запись принадлежит им. Функция может использоваться для сеансов удаленного рабочего стола и настоятельно рекомендуется при доступе к конфиденциальным данным. Вы также можете использовать решения сторонних производителей, такие как Google Authenticator или Authy, для обеспечения дополнительной безопасности.

MFA затрудняет хакерам доступ к вашему удаленному рабочему столу, даже если у них есть ваш пароль.

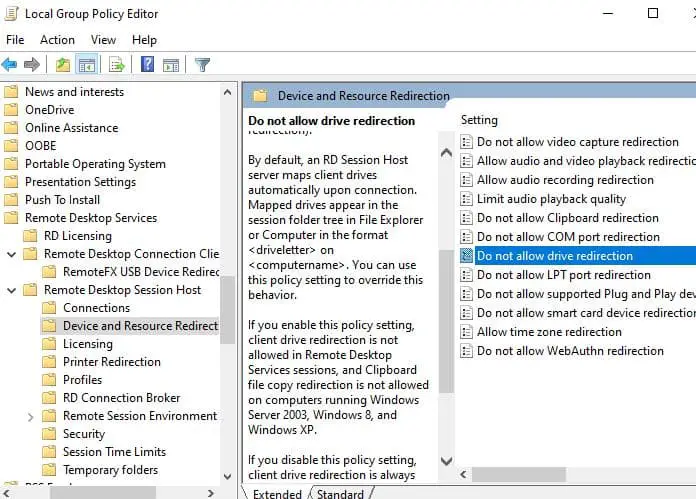

Отключите перенаправление диска и общий доступ к буферу обмена

Перенаправление диска и совместное использование буфера обмена — это функции, которые позволяют вам получать доступ к локальным дискам и копировать и вставлять данные между удаленным и локальным компьютерами. Эта функция удобна, но может представлять угрозу безопасности, если злоумышленник имеет доступ к вашей системе. Допустим, например, злоумышленник получил доступ к вашему компьютеру, и у вас включено перенаправление диска. Затем они потенциально могут загрузить конфиденциальные файлы из вашей системы. Отключите перенаправление диска и общий доступ к буферу обмена для любых подключений к удаленному рабочему столу, чтобы предотвратить это.

Чтобы настроить это, откройте редактор групповой политики с помощью gpedit.msc и перейдите в редактор локальной групповой политики, перейдите в раздел Конфигурация компьютера> Административные шаблоны> Компоненты Windows> Службы удаленных рабочих столов> Узел сеанса удаленного рабочего стола> Перенаправление устройств и ресурсов.

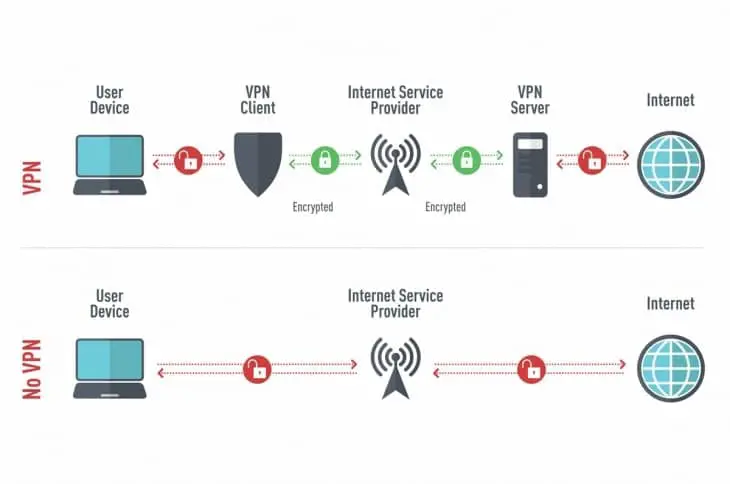

Используйте VPN

VPN (виртуальная частная сеть) создает безопасный туннель между вашим компьютером и удаленным сервером, шифруя все проходящие через него данные. уже давно используются для безопасного соединения двух компьютеров через Интернет. Что касается протокола удаленного рабочего стола, вы можете использовать VPN для добавления дополнительного уровня безопасности. Это позволит зашифровать весь трафик между двумя компьютерами, что затруднит злоумышленнику прослушивание вашего сеанса. При выборе VPN выбирайте тот, который хорошо зарекомендовал себя в области безопасности и конфиденциальности. Рассмотрите возможность использования платной VPN, если вы получаете доступ к высокочувствительным данным.

Вам следует использовать VPN всякий раз, когда вы подключаетесь к удаленному рабочему столу через Интернет или общедоступную сеть.

Используйте сегментацию сети

разделяет разные части вашей сети на разные «зоны” или подсети. Это может помочь снизить риск получения злоумышленником доступа ко всей вашей системе, если одна часть будет скомпрометирована. Для удаленного рабочего стола вы можете использовать сегментацию сети, чтобы ограничить доступ только к самому сеансу удаленного рабочего стола. Это поможет защитить другие части вашей системы от разоблачения, если злоумышленнику удастся получить доступ к сеансу.

- Реализуйте сегментацию сети, разделив ее на изолированные зоны.

- Настройте брандмауэры и средства контроля доступа, чтобы ограничить связь между этими сегментами.

- Регулярно просматривайте и обновляйте политики сегментации.

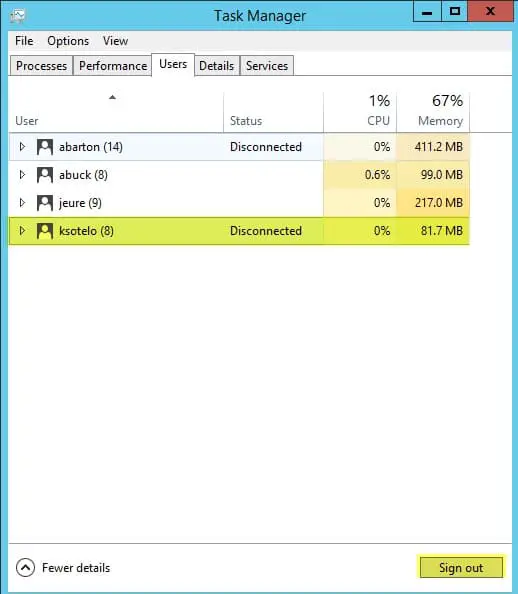

Ограничьте количество пользователей

Иногда угрозы возникают изнутри. Ограничение числа пользователей, имеющих доступ к удаленному рабочему столу, может помочь или внесения изменений в вашу систему. Убедитесь, что предоставляете доступ только доверенным пользователям, которым требуется удаленный доступ. Когда один из пользователей завершит сеанс, обязательно завершите его или немедленно выйдите из системы. Это поможет дополнительно защитить вашу систему от несанкционированного доступа.

- Регулярно проверяйте учетные записи пользователей с доступом к удаленному рабочему столу.

- Удалите учетные записи, которым больше не требуются эти права.

- Внедрите ролевые средства контроля доступа, чтобы гарантировать, что удаленный доступ имеют только авторизованные сотрудники.

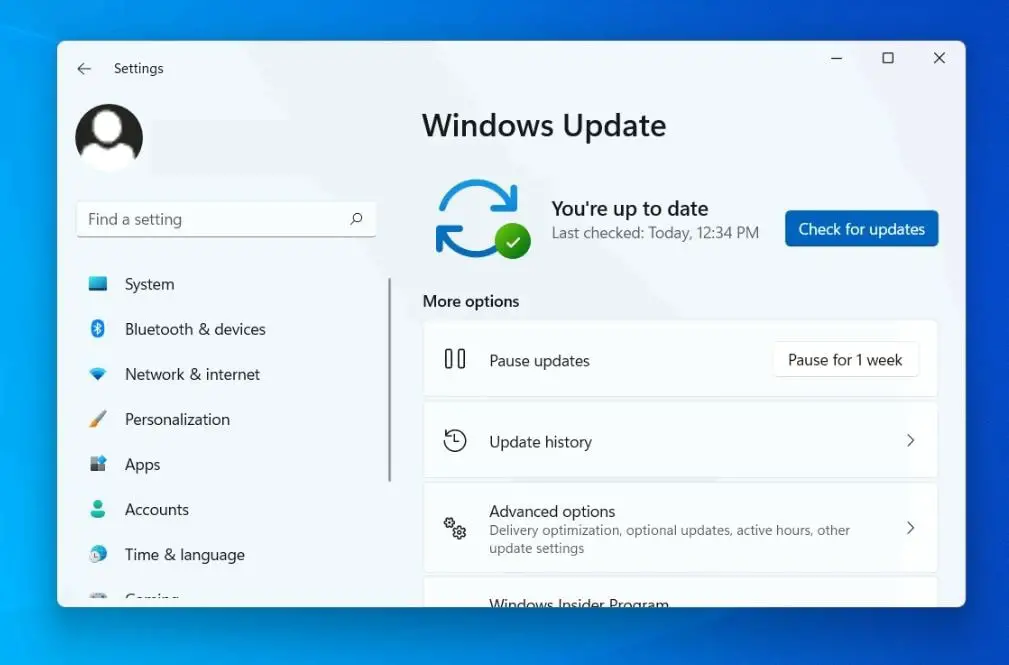

Установите исправления

Исправления — это обновления программного обеспечения, которые устраняют ошибки, уязвимости или проблемы совместимости в вашей операционной системе или приложениях. Корпорация Майкрософт регулярно выпускает обновления Windows для исправления уязвимостей в системе безопасности. Убедитесь, что на всех компьютерах, а также в самих системах установлены последние версии операционной системы. Это включает установку любых последних обновлений безопасности, чтобы убедиться, что недавние нарушения устранены.

В дополнение к этим основным советам вы также можете рассмотреть возможность использования шлюза служб удаленных рабочих столов (RDS). RDS gateway — это функция, которая позволяет вам получать доступ к удаленным рабочим столам через единый сервер шлюза, который действует как прокси-сервер между Интернетом и вашей внутренней сетью. RDS gateway использует шифрование SSL / TLS для защиты связи между клиентом и сервером и предотвращает прямое подключение удаленных рабочих столов к Интернету.

Включите проверку подлинности на сетевом уровне (NLA). NLA — это функция, которая требует от пользователей проверки подлинности перед установлением подключения к удаленному рабочему столу. NLA может предотвращать попытки несанкционированного подключения и снижать риск атак типа «отказ в обслуживании».

Измените порт по умолчанию, используемый RDP. RDP (протокол удаленного рабочего стола) — это протокол, который обеспечивает связь удаленного рабочего стола между устройствами. Порт по умолчанию, используемый RDP, — 3389, который хорошо известен хакерам и часто проверяется на наличие уязвимостей. Вы можете изменить порт по умолчанию, используемый RDP, на другой через редактор реестра.

Однако это ненадежное решение, поскольку хакеры все еще могут найти новый порт с помощью инструментов сканирования портов. Поэтому вам также следует использовать другие меры безопасности, такие как правила брандмауэра, VPN или шлюз RDS, для защиты подключения к удаленному рабочему столу.

Следование приведенным выше советам поможет обеспечить безопасность работы с удаленным рабочим столом Windows. Вы можете получить доступ к удаленному рабочему столу со спокойной душой, зная, что ваша система защищена от злоумышленников.